网络代理与网关的比较分析报告

深入解析传统网络架构与云原生环境中的关键组件

报告概述

本报告提供了一个关于网络代理和网关之间区别的全面分析。研究表明,尽管这些术语在OSI模型中有历史定义,但随着云原生架构、微服务和以API为中心的通信的兴起,它们的现代解释和实现已经发生了显著变化。

"在当代企业IT中,讨论已经转向更具体的实现,最值得注意的是反向代理和API网关。API网关现在被认为是专门为管理、保护和监控API流量而设计的反向代理的专门化、功能丰富的演变。"

本报告将深入剖析这些概念,从它们在OSI模型中的基础定义开始,然后探讨它们在云原生系统中的现代角色,提供实际比较,并最终深入研究它们的比较安全态势。

历史视角

从OSI模型的传统定义出发,理解代理和网关的基本功能差异

现代视角

探索云原生环境中反向代理和API网关的演进与功能扩展

安全视角

分析下一代安全网关如何超越传统HTTP代理的安全能力

OSI模型中的定义与定位

在经典理解中,代理和网关最好通过它们各自的角色以及它们在开放系统互连(OSI)模型中的操作层来框架。

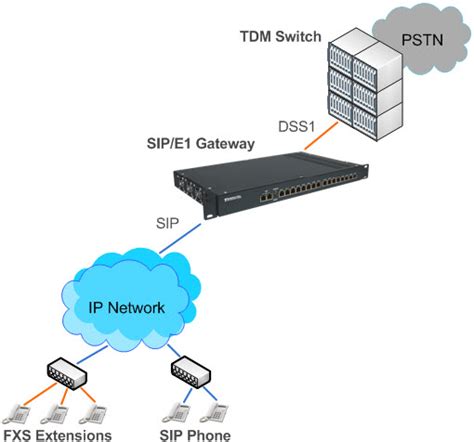

1.1 传统网关:协议转换器

从根本上说,网关是一种网络节点,用于连接使用不同协议、拓扑或路由算法的两个或多个自治网络。其主要功能是充当"协议转换器",使原本不兼容的系统能够通信。

由于这种复杂的转换需求,网关通常被描述为跨越OSI模型的多个层运行。资料表明,它们通常在传输层和会话层(第4层和第5层)运行,并可以利用所有七层来执行其转换任务。网关被认为比路由器更智能,执行路由器的所有功能并提供更多功能。

1.2 传统代理:应用层中介

相比之下,代理服务器传统上作为客户端请求资源的中介。与网关不同,代理通常连接已使用相同协议的系统。它的角色不是协议转换,而是调解、过滤、缓存和匿名化。

代理几乎普遍被认为是运行在OSI模型的应用层(第7层)的。某些情况下也可能在会话层(第5层)运行。通过在应用层运行,代理可以理解它处理的流量内容(如HTTP请求),并基于该内容做出决策。这与只关心IP地址或MAC地址的低级设备(如路由器或交换机)截然不同。

1.3 OSI层定义的模糊性与正式标准缺失

尽管有这些一般定义,但研究强调了在严格区分这两个术语方面存在显著的模糊性和缺乏正式的、明确的标准。在实践中,这种区别可能很模糊,因为某些商业代理实现了支持各种协议的网关功能。此外,一些资料将某些类型的安全部门代理描述为"网关代理"。

关键发现

没有特定的ISO/IEC标准或RFC文档明确指定网络代理与网关在比较意义上的OSI层操作。OSI模型本身(在ISO/IEC 7498-1等标准中定义)是一个概念框架,不定义"代理"或"网关"等特定商业设备类型的角色。

因此,这些术语更多地是由其常见的功能实现而非严格的国际标准化层分配来定义的。

现代范式:反向代理与API网关的崛起

在现代云原生架构中,通用术语"代理"和"网关"已被更具体和功能丰富的实现所取代。现在的讨论集中在反向代理和API网关之间的关系上。

2.1 反向代理:服务器端中介

反向代理是一种位于一个或多个Web服务器前面的服务器,拦截来自客户端的请求。与代表客户端行事的正向代理不同,反向代理代表服务器行事。其主要功能包括:

负载均衡

将传入流量分配到多个后端服务器,确保高可用性和可靠性

SSL/TLS终止

将加密处理从后端服务器卸载,简化其配置

缓存

存储响应副本,更快地服务后续相同请求

安全

屏蔽后端服务器的身份和特征

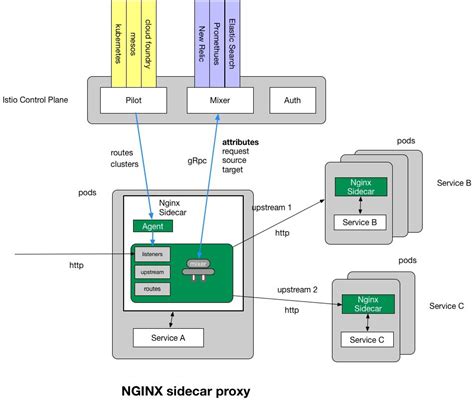

高性能Web服务器如Nginx常被用作反向代理,因其在处理HTTP流量和提供静态内容方面的效率。

2.2 API网关:功能丰富的反向代理

API网关是一种特殊的反向代理类型,作为所有客户端请求到达后端服务的单一入口点,特别是在微服务架构中。虽然API网关执行反向代理的所有核心功能,但它添加了一层丰富的功能,专门用于管理API流量。

关键见解是:API网关可以被视为反向代理的超集,专为API经济而构建。流行的API网关Kong本身就是基于Nginx构建的。

区分API网关与通用反向代理的高级功能:

集中执行API密钥、OAuth 2.0和JWT验证等安全策略

防止滥用和确保公平使用的复杂流量控制策略

实时修改请求和响应,例如添加标头或转换格式

版本控制、文档和开发者门户等功能

通过详细的日志、指标和分布式跟踪实现深度可见性

将多个微服务调用聚合为单个客户端请求或在协议间转换

2.3 Kubernetes环境下的实践对比:Nginx vs. Kong

在Kubernetes环境中,这些差异变得具体可感。

| 特性 | Nginx作为反向代理 | Kong作为API网关 |

|---|---|---|

| 配置方式 | 通过Kubernetes ConfigMap资源和Ingress对象注解管理 | 使用自定义资源定义(CRDs)如KongPlugin、KongConsumer和KongIngress |

| 复杂路由规则 | 对于复杂路由和安全规则可能变得繁琐 | 更声明式、Kubernetes原生的方式配置高级策略 |

| JWT认证实现 | 需要使用第三方模块(如Lua)集成到Nginx配置中 | 只需应用引用JWT插件的KongPlugin YAML清单 |

| 扩展性 | 基本功能强大但扩展需要额外配置 | 内置丰富的插件生态系统,易于扩展功能 |

| API生命周期管理 | 有限支持 | 内置版本控制、文档和开发者门户 |

需要注意的是,研究反复发现的一个局限性是:缺乏完整的、并排的Kubernetes清单文件或Terraform配置,这些配置允许直接、逐行比较使用Nginx和Kong实现相同受保护的微服务。这种区别主要是在功能和架构层面描述的。

安全态势比较

安全是代理向网关演变最显著的领域。现代API网关和下一代安全Web网关(SWG)的能力远超其前身。

3.1 传统HTTP代理安全

传统HTTP代理提供基本的安全级别,主要关注过滤出站Web流量。其安全价值有限,仅限于URL过滤、基本访问控制和隐藏内部客户端的IP地址。然而,这些代理通常无法有效应对现代威胁,特别是那些云交付的、隐藏在加密SSL/TLS流量中的或针对API漏洞的威胁。

3.2 下一代安全Web网关(SWG)

SWG代表了代理概念的重大演变。虽然Web代理是SWG的核心组件,但"下一代"这一名称表明了安全能力的大幅扩展。SWG将保护范围扩展到简单Web流量之外,检查和控制到云应用程序和服务的流量。

下一代SWG的关键区别特征:

能够查看加密流量中的隐藏威胁

云访问安全代理(CASB)、数据丢失防护(DLP)和高级威胁防护(ATP)等功能的融合

对授权和非授权云应用使用的粒度可见性和控制

3.3 API网关安全:微服务的粒度控制

API网关提供了现代安全的不同但同样关键的维度,专注于保护应用层,特别是API。它们作为重要的策略执行点,防御针对API独特攻击面的威胁。

与传统代理相比,API网关提供更强大的安全机制:

- 强大的认证与授权: 对JWT和OAuth 2.0等复杂认证方案的原生支持是API网关安全的核心。API网关可以验证令牌、检查范围和声明,并与身份提供商(IdP)集成,这是简单代理无法比拟的能力。

- DDoS保护与限流: 虽然传统代理可能只提供基本的连接限制,但API网关提供基于IP、API密钥、用户ID或其他标准的精细粒度限流。这是抵御拒绝服务(DDoS)攻击和应用级滥用的第一道防线。

- OWASP API安全Top 10缓解: 安全社区认识到API有其独特的风险,这些风险在OWASP API安全Top 10中有所体现。传统WAF和代理,为单体Web应用设计,只能部分保护这些API特定威胁。现代API网关明确设计用于帮助缓解这些风险。例如,Kong可以通过其插件架构和策略执行直接解决*BOLA*(破损对象级别授权)、*破损认证*和*不受限制的资源消耗*等威胁。

重要局限性

然而,研究表明,虽然API网关是重要的组成部分,但它们不是万能的。纵深防御策略仍然需要,因为网关的代理架构可能限制其看到攻击的完整上下文。还需要注意的是,研究未发现任何OWASP认证的实验室测试结果或独立安全报告,这些报告定量比较了Apache mod_proxy等工具与现代API网关如Kong的缓解有效性。

结论:功能光谱

"代理"和"网关"之间的区别不是静态的二元对立,而是一个动态的功能光谱,随着网络架构的发展而演变。

历史视角

主要区别在于协议处理:网关通过协议转换连接不同网络,而代理在相似协议之间调解流量。

现代云原生视角

区别在于专业化和功能深度:简单的反向代理(如Nginx)是强大的负载均衡和Web服务工具,而API网关(如Kong)是专门的反向代理,作为API的综合管理和安全平面,提供远超传统代理范围的丰富功能。

"最终,选择取决于特定用例。对于简单的Web流量路由和负载均衡,反向代理通常是足够的。对于管理、保护和监控复杂的微服务和面向公众的API生态系统,API网关的高级、专用功能是不可或缺的。趋势是明确的:随着应用程序变得更加分布式和以API驱动,智能、安全意识强的API网关在企业架构中的作用日益重要。"

实践决策指南

选择反向代理的情况

- 需要高性能Web服务和静态内容提供

- 简单的负载均衡需求

- 预算有限的环境

- 不需要复杂的API管理功能

选择API网关的情况

- 微服务架构环境

- 需要高级API安全功能

- 需要精细的流量控制和转换

- 需要API生命周期管理

- 需要与Kubernetes等云原生平台集成